Wśród narzędzi wykorzystywanych przez hakerów, rootkit jest niezwykle popularny. Pod tym niewiele mówiącym pojęciem kryje się jednak poważne zagrożenie. Jak wykryć i jak usunąć rootkit? Przeczytaj koniecznie!

Rootkit – co to jest?

Rootkit to rodzaj złośliwego oprogramowania, którego zadaniem jest przejęcie kontroli nad zainfekowanym komputerem. Jest to jeden z najbardziej niebezpiecznych rodzajów malware. Jego nazwa pochodzi od angielskich słów root (rdzeń, jądro) i kit (zestaw narzędzi, w domyśle – potrzebnych do działania danego programu).

Wiedząc już, co to jest root, można zrozumieć, jak działa rootkit i jak wielkie stanowi zagrożenie dla bezpieczeństwa danych zgromadzonych na zaatakowanym komputerze. Infekuje on zwykle, choć nie zawsze, głębsze poziomy architektury systemu operacyjnego uzyskując uprawnienia administratora. Tym samym rootkit umożliwia cyberprzestępcom przejęcie pełnej kontroli nad urządzeniem.

Dzięki rootkitom hakerzy mogą wykradać hasła i loginy do kont użytkownika, w tym także te używane podczas uwierzytelniania na stronach banków oraz dane kart kredytowych. Mogą ponadto instalować oprogramowanie szpiegowskie oraz usuwać to już zainstalowane. Wachlarz możliwości, jakie daje przestępcom rootkit, jest jednak tak naprawdę nieograniczony, pozwalając im na wykonywanie dowolnych czynności.

Prawidłowo napisane złośliwe oprogramowanie jest niemal niewykrywalne nawet dla programów antywirusowych. Z tego względu właściciel zainfekowanego sprzętu zwykle nie ma nawet świadomości, że na jego urządzeniu działa rootkit. Głębokie zagnieżdżenie się w systemie jest ponadto przyczyną bardzo poważnych problemów z usunięciem tego malware z komputera.

Istnienie rootkitów nie jest niczym nowym. Pierwszy tego rodzaju program powstał już w 1999 roku na Windows NT. W kolejnych latach pojawiły się także rootkity na inne systemy operacyjne, takie jak macOS. Rozwój technologii mobilnej sprawił, że narażone na ataki przy użyciu tego oprogramowania stały się również smartfony.

Rodzaje rootkitów

Ten rodzaj malware można podzielić w zależności od działania i stopnia ukrycia się w systemie operacyjnym. Jest kilka poziomów, na których działa oprogramowanie typu rootkit. Co to znaczy dla użytkownika? W zależności od ukrycia się na danym stopniu architektury systemu rootkit może wyrządzać różne szkody. Ponadto, im głębiej jest ukryty, tym trudniej znaleźć sposób na to, jak pozbyć się rootkita.

Rootkity działające w trybie użytkownika operują na najwyższym, a przy tym, na posiadającym najmniejsze uprawnienia poziomie. Funkcjonują w obrębie zainstalowanych już na dysku programów lub podmieniają je na ich zawirusowane wersje. Aby uniknąć wykrycia, wykonują ich procesy, zamieniając pliki wykonywalne i bibliotek współdzielonych.

Sprawdź też: Czym jest wirus komputerowy? Najgroźniejsze wirusy – jak je wykryć i usunąć?

Dzięki przejęciu API możliwe jest ukrywanie działania zawirusowanych plików i wykonywanych przez nie procesów, a przez to szpiegowanie użytkownika. W ten sposób rootkit może np. odczytywać prywatne wiadomości. Niektóre działają też jak keyloggery, przechwytując sygnał wysyłany przez klawiaturę podczas wpisywania np. loginu i hasła. Wiele rootkitów instaluje na dysku dodatkowe, szkodliwe programy takie jak trojany.

Z punktu widzenia atakujących wadą rootkitów działających na poziomie użytkownika jest konieczność infekowania każdego uruchomionego programu. Malware ten musi także skutecznie obchodzić zabezpieczenia, które są poprawiane podczas aktualizacji programu lub systemu. W innym wypadku rootkit może zacząć dawać znać o swojej obecności. Z tego względu wiele z nich działa bardzo krótko, tylko do kolejnego uruchomienia komputera, po czym znika z dysku. W ten sposób cyberprzestępcom udaje się przechwycić interesujące ich dane bez śladów poczynionych szkód.

Na poziomie hipervisora (hipernadzorcy) rootkit przejmuje od niego proces wirtualizacji, generując niefizyczną (czyli wirtualną) kopię systemu operacyjnego. Zachowując się jak maszyna wirtualna, może śledzić działania wykonywane na urządzeniu bez ingerencji w sam system operacyjny. Umożliwia sobie tym samym niemal niewykrywalne działanie. Na poziomie hipervisora rootkit ma możliwość przejęcia kontroli już nie tylko nad poszczególnymi programami, ale też nad sprzętem, czyli np. ekranem i odczytywać z niego informacje.

Niektóre rootkity potrafią zagnieździć się nie w systemie operacyjnym, lecz w strukturze BIOS/UEFI i zaatakować oprogramowanie układowe, czyli podstawowe instrukcje odpowiedzialne za działanie podzespołów urządzenia (w tym komunikację między komponentami a systemem).

Na poziomie z najwyższymi uprawnieniami działają rootkity rdzenia systemu. Mając pełną władzę nad działaniem systemu, mogą decydować o działaniu wszystkich operacji przez niego wykonywanych, w tym o działaniu (lub nie) programu antywirusowego. Rootkit tego typu może zastąpić część kodu systemu operacyjnego i działać za niego. Tak głęboko osadzony malware pozwala przestępcom zrobić z urządzeniem w zasadzie wszystko.

Skąd się biorą rootkity?

Na atak cyberprzestrzępców narazić się można, używając urządzenia zarówno w trybie online, jak i offline. W pierwszym przypadku jedną z typowych przyczyn infekcji jest pobranie nielegalnego oprogramowania. Dotyczy to nie tylko pobieranych z nielegalnych źródeł gier, filmów czy muzyki, ale również programów z niesprawdzonych stron.

Co więcej, nie chodzi tu wyłącznie o programy komputerowe, ale również aplikacje mobilne. Na infekcję rootkitem narażony jest przede wszystkim system Android. W przeciwieństwie do iOS pobieranie aplikacji na Androida jest bowiem możliwe także z innych repozytoriów niż Google Play. Choć nawet oficjalny sklep z aplikacjami na Androida nie jest całkowicie bezpieczny, to instalowanie aplikacji spoza niego dodatkowo zwiększa ryzyko zawirusowania smartfonu.

Do rozprzestrzeniania rootkitów wykorzystywana jest również poczta elektroniczna. Złośliwe oprogramowanie jest zwykle implementowane w załącznikach do wiadomości e-mail. Inną metodą jest umieszczanie w korespondencji linków przekierowujących do strony internetowej, na której ukryty jest rootkit. Wiadomości od hakerów mają na celu nakłonić ofiarę do otwarcia załącznika lub linku pod pretekstem wykonania ważnej czynności, np. rzekomego zabezpieczenia konta bankowego, które miało zostać celem ataku.

Sprawdź też: Oszuści w natarciu – spoofing. Co to jest, jak się bronić?

Pobranie rootkita ze strony internetowej możliwe jest nie tylko poprzez kliknięcie linku z podejrzanej wiadomości. Nawet zaufana witryna może paść ofiarą ataku poprzez umieszczenie na niej kodów exploit, które wykorzystują luki w zabezpieczeniach strony. Umożliwiają one zainfekowanie strony przy pomocy skryptu automatycznie instalującego rootkit na urządzeniu ofiary.

Kolejną, ale czasochłonną metodą jest zastosowanie ataku pishingowego. Ten rodzaj przestępstwa jest podobny do technik manipulacji stosowanych w wiadomościach e–mail. Hakerzy mogą podszywać się pod firmy lub instytucje ważne dla użytkownika w celu nakłonienia go do instalacji rzekomo niezbędnego oprogramowania lub nadania zdalnego dostępu do komputera. Wiedzę o tym, że dana osoba jest klientem jakiejś firmy (np. banku), cyberprzestępcy zdobywają zazwyczaj poprzez atak na jej bazę danych i kradzież danych osobowych klientów.

Rootkit może zostać jednak pobrany także bez dostępu do sieci. W tym celu wykorzystywane są zewnętrzne nośniki danych. Hakerzy mogą celowo zostawić zawirusowany pendrive w publicznym miejscu, licząc na to, że ciekawska osoba podłączy go do komputera, pozwalając tym samym na instalację tego malware.

Jak chronić się przed rootkitami?

Jak się zabezpieczać przed rootkitem? Jednym z najlepszych sposobów obrony jest korzystanie z legalnego oprogramowania pobieranego ze sprawdzonych źródeł. Nie chodzi tu wyłącznie o programy zapisane na fizycznych dyskach, ale również te pobierane ze stron internetowych. W obu przypadkach jest ono sprawdzone pod kątem bezpieczeństwa, co eliminuje ryzyko zainstalowania wirusa.

Ważne jest również ignorowanie podejrzanych wiadomości e-mail oraz psychiczna odporność na techniki manipulacji wykorzystywane przez przestępców. Po otrzymaniu niepokojącej informacji o rzekomym włamaniu na konto lub konieczności podania wrażliwych danych (takich jak login i hasło) należy zastosować zasadę ograniczonego zaufania. W takiej sytuacji lepiej skontaktować się z instytucją, za którą podają się hakerzy i zasięgnąć informacji na temat tego, co tak naprawdę się stało (i czy w ogóle się stało).

Obroną przed złośliwymi programami jest również unikanie podłączania nośników danych nieznanego pochodzenia. Należy pamiętać również o instalacji programu antywirusowego z funkcją wykrywania rootkitów.

Jak usunąć rootkity?

Niebezpieczeństwo, jakim jest rootkit, objawia się nie tylko w szkodach spowodowanych np. kradzieżą danych, ale też z jego niezwykle trudnym wykrywaniem i zwalczaniem. Program antywirusowy jest w stanie odnaleźć rootkit operujący na poziomie użytkownika, ponieważ oba na nim działają.

Ukrywanie się w warstwach architektury o wyższych poziomach uprawnień niż program antywirusowy powoduje, że nie jest on w stanie go znaleźć. Niemal niemożliwe jest znalezienie rootkita działającego na poziomie jądra systemu. Wynika to z możliwości dowolnego modyfikowania działania zarówno jego, jak i innych programów (w tym antywirusa) oraz posiadania decydującego wpływu na funkcjonowanie warstwy sprzętowej. Jedynie uszkodzone elementy kodu lub błędy się w nim znajdujące mogą wówczas zdradzić jego obecność.

Sprawdź też: Zagrożenie w sieci — botnet. Czym jest botnet?

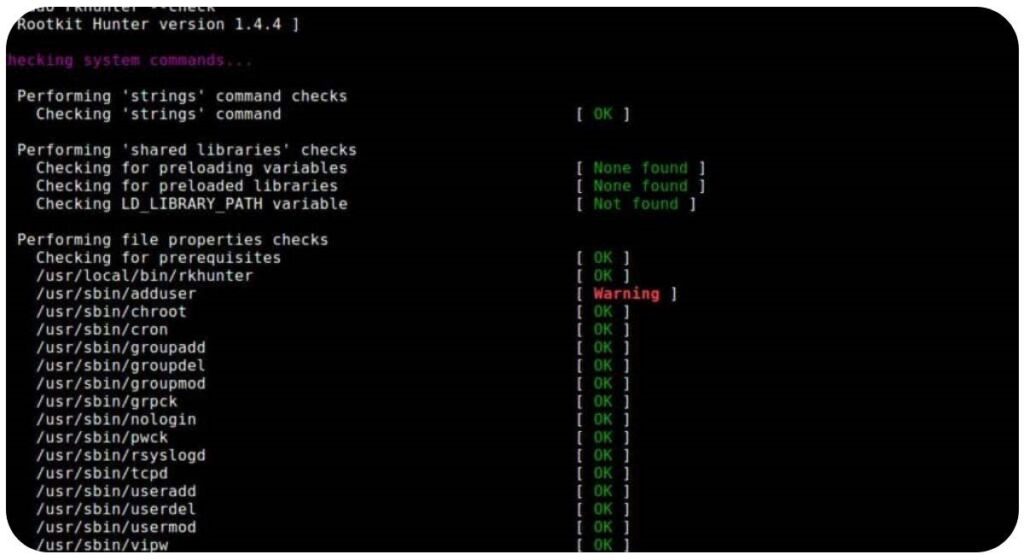

Jak usunąć rootkit? W przypadku podejrzenia infekcji stosuje się kilka rozwiązań, które mogą potwierdzić atak na urządzenie. Jedną z nich jest wyszukiwanie złośliwych kodów (sygnatur) ze znanymi antywirusowi próbkami sygnatur rootkitów. Podobną metodą jest porównywanie prawidłowych komend API z instrukcjami wysyłanymi przez API komputera podejrzewanego o bycie zawirusowanym.

Inną metodą jest sprawdzanie podpisów cyfrowych w folderach instalacyjnych aplikacji i analiza zmian w plikach bibliotek i wykonywalnych. Jeśli rootkit wywołał awarię systemu, można również wykonać zrzut pamięci celem przebadania zmian powstałych w momencie usterki.

Niezależnie od wybranego sposobu, nie ma w pełni skutecznego rozwiązania. Rootkit działający na poziomie użytkownika, jest możliwy do usunięcia. Inaczej jest niestety w przypadku rootkitów operujących na niższych poziomach architektury – hipervisora i jądra. W przypadku tak poważnej infekcji pomóc może już tylko formatowanie dysku, czyli ponowna instalacja systemu operacyjnego. Nawet to jednak nie jest gwarancją sukcesu. Zdarzają się bowiem rootkity, których usunięcie nie jest w żaden sposób możliwe.

Rootkit to niezwykle niebezpieczne narzędzie w rękach hakerów, którego działanie może doprowadzić do ogromnych strat. Przez ten malware można stracić nie tylko loginy, hasła i pieniądze, ale także komputer lub smartfon. Z tego właśnie względu należy pamiętać o profilaktyce, jaką jest korzystaniu z legalnych programów oraz zaufanych stron i nośników. Choć nie ma nigdy absolutnej pewności, że do ataku hakerów nie dojdzie, są to najlepsze sposoby ochrony własnego mienia i danych osobowych.